知らないとマジやばいセキュリティ【WordPress編】

2024年5月時点の情報を取り扱っています。

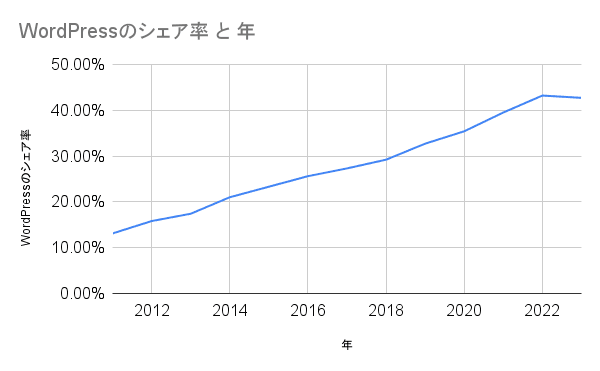

CMSの頂点に立つWordPress

CMSとはコンテンツマネジメントサービスの略で、ブログなどのコンテンツを管理するためのサービスです。

そのCMSの中で、世界で最も利用されているのがWordPressです。

2023年時点の(全ウェブサイトにおける)シェアは、42.7%です。

2011:13.1%、2012:15.8%、2013:17.4%、2014:21.0%、2015:23.3%、2016:25.6%、2017:27.3%

2018:29.2%、2019:32.7%、2020:35.4%、2021:39.5%、2022:43.2%、2023:42.7%

引用元

シェアNo.1だから狙われやすい

悪いハッカー目線で見ると、脆弱性1つを見つけたら、そこを同じように他のサイトにも同じ手法で攻撃できます。

横展開が楽ですよね。ハッキング、ダメ、ゼッタイ。

また、WordPressはオープンソースで汎用性が高く、且つプラグインで拡張性も高い反面、攻撃者が脆弱性を見つけ出して狙いやすいという面があります。

そのため、WordPressを用いたサイトが狙われやすいのです。

例1.アップデートを行わないプラグインはマジやばい(SQLインジェクション)

2022年にはプラグイン「OneTone」の脆弱性を突かれたSQLインジェクションによるデータベースへの攻撃がありました。

これにより、リダイレクトで他のサイトへ飛ばすコードを埋め込まれるという被害を受けたサイトが大量に発生しました。

更に厄介なことにこのプラグインは開発者がアップデートを行わず、脆弱性に対抗する手段がなくなってしまったため、もともとOneToneを使用していたWordPressサイトの管理者は他のプラグインへの変更をせざるを得ない状況になってしまいました。

引用元

便利だからこのプラグイン使っちゃおというのは良いですが、そのプラグインの脆弱性について調べてみてください。

また、定期的に更新をチェックした方が良いです。

例2.使わないファイルは無効にしないとマジやばい(xmlrpc.php攻撃)

xml-rpcは、遠隔でWordPressと通信をするための仕様の一つで、WordPressのモバイル用アプリ・Wordからの投稿・ピンバックやトラックバックの利用で使われています。

これらの機能を利用している人には必要かもしれませんが、それ以上にセキュリティの穴になってしまうことのほうが重大だと思いますので、できるだけXML-RPCは無効化したほうがいいでしょう。

なぜXML-RPCを無効化したほうがいいのか

-

ピンバックを利用したDDoS攻撃 ピンバックとは、自分のサイトのURLが他のWordPressサイト上でリンクが貼られたことを自動的に通知してくれる機能ですが、それを悪用してDDos攻撃を仕掛ける事例がありました。

なお、DDoS攻撃される側ではなく、DDoS攻撃に意図せず加担しているサイトとして、いわゆる踏み台として利用されてしまいます。

※DDos攻撃とは、複数のコンピュータからひとつのサーバやサイトへ一斉にデータを大量送信することでアクセスダウンさせる攻撃のことです。 -

XML-RPCを利用したブルートフォースアタック XML-RPCに対して適当なログイン情報(ユーザー名・パスワード)を投げ続けて、ログインできる情報を不正に入手しようとする事例がありました。

その後、悪意のあるファイルを設置したり、本来の管理者がログインできないようにしたりする攻撃が多いです。

具体的なXML-RPCの無効化については、別のサイトで記述があったので、こちらを参照ください。

近年では、xml-rpcを使わず、同等のことができる「REST API」を用いていることが増えています。

まとめ

手軽さやドキュメントの多様性など便利な面の多いWordPressには、セキュリティの脆弱性がまだまだあるということを知ってもらえたら嬉しいです。

その脆弱性を知ることで対策ができます。(知らないとできません。知らないではすみません。)

ものによっては、WordPress側で事前に対策しておけよとか、思う部分もあるかと思いますが、一つ一つ丁寧に設定して安心のサイト作りを心がけていけたらいいなと思います。

日々アップデートを頑張っていきましょう!

Author Profile

M.NIWAYA

なんとなく入った学校で、ITの知識を叩き込まれる。 エンジニアをしたり、カスタマーサクセスをしたり、マーケを楽しんだり。美味しいものと洋服を愛してます。最近はバイクも◎

SHARE